Управление пользователями – один из важнейших навыков системного администратора окружения Linux. Как правило, в новой системе по умолчанию существует только один пользователь – root.

Аккаунт root имеет широкие привилегии, и он очень гибок, однако работать с сервером как root на постоянной основе крайне не рекомендуется. Дело в том, что, обладая абсолютными правами, пользователь root может случайно нанести непоправимый вред системе и серверу. Потому для повседневной работы нужно создать дополнительного пользователя с обычными привилегиями, а затем передать ему права суперпользователя. Также можно создать дополнительные аккаунты для других пользователей, которые должны иметь доступ к серверу.

Данное руководство научит создавать аккаунты новых пользователей, передавать права sudo и удалять пользователей.

Добавление пользователя

Чтобы добавить нового пользователя в сессии root, введите:

Находясь в сессии не- root пользователя с доступом sudo, можно добавить нового пользователя с помощью команды:

sudo adduser newuser

Команда предложит:

- Установить и подтвердить пароль.

- Ввести дополнительные данные о пользователе. Это опционально; чтобы принять информацию по умолчанию, просто нажмите Enter.

- Подтвердить правильность предоставленной информации (нажмите Enter).

Новый пользователь готов! Теперь можно подключиться к серверу с его помощью.

Настройка прав доступа sudo

Чтобы иметь возможность использовать новый аккаунт для выполнения задач администратора, нужно разрешить пользователю доступ к команде sudo. Это можно сделать двумя способами:

- Добавить пользователя в группу sudo

- Отредактировать настройки sudo в файле /etc/sudoers

Добавление пользователя в группу sudo

В системе Ubuntu 16.04 все пользователи, входящие в группу sudo, по умолчанию имеют доступ к команде sudo.

Чтобы узнать, в какие группы входит новый пользователь, введите:

Команда вернёт:

newuser: newuser

По умолчанию каждый новый пользователь системы входит только в одноименную группу. Чтобы добавить пользователя в группу, введите:

usermod -aG sudo newuser

Флаг –aG добавляет пользователя в перечисленные группы.

Тестирование настройки

Теперь нужно убедиться, что новый пользователь имеет доступ к команде sudo.

По умолчанию команды в сессии нового пользователя запускаются так:

Чтобы выполнить команду с правами администратора, добавьте sudo в начало команды:

sudo some_command

При этом система запросит пароль текущего пользователя.

Редактирование файла /etc/sudoers

Альтернативный способ расширить привилегии пользователя – отредактировать файл sudoers. Для этого используется команда visudo которая позволяет открыть файл /etc/sudoers в редакторе и явно указать привилегии каждого системного пользователя.

Редактировать файл sudoers рекомендуется исключительно при помощи visudo, поскольку эта команда блокирует внесение нескольких одновременных правок и выполняет проверку содержания перед перезаписью файла. Это предотвращает ошибки в настройке sudo, которые могут повлечь за собой потерю привилегий.

Если вы находитесь в сессии root, введите:

В сессии не-root пользователя с доступом к sudo введите:

Как правило, visudo открывает /etc/sudoers в редакторе vi, который может показаться сложным для новичков. По умолчанию в новых установках Ubuntu visudo использует более знакомый редактор nano. Для перемещения курсора используйте клавиши со стрелками. Найдите строку:

root ALL=(ALL:ALL) ALL

Скопируйте эту строку и вставьте её ниже, заменив root именем пользователя, которому нужно передать права суперпользователя.

root ALL=(ALL:ALL) ALL

newuser ALL=(ALL:ALL) ALL

Добавьте такую строку для каждого пользователя, которому нужны расширенные привилегии. Сохраните и закройте файл.

Удаление пользователей

Ненужные аккаунты можно удалить.

Чтобы удалить пользователя, оставив его файлы, введите:

как root

deluser newuser

как обычный пользователь с расширенными привилегиями:

sudo deluser newuser

Чтобы удалить пользователя вместе с его домашним каталогом, используйте:

в сессии пользователя root

deluser --remove-home newuser

в сессии пользователя с расширенными привилегиями:

sudo deluser --remove-home newuser

Если удалённый пользователь обладал правами суперпользователя, необходимо отнять эти права, отредактировав файл:

visudo

Или

sudo visudo

root ALL=(ALL:ALL) ALL

newuser ALL=(ALL:ALL) ALL # удалите эту строку

Если бы строка осталась в файле, а в системе появился одноименный пользователь, он получил бы расширенные привилегии автоматически. Теперь этого не случится.

Заключение

Управление пользователями – необходимый навык при администрировании сервера Ubuntu 16.04. Он позволит отделить пользователей и дать им только необходимый для работы доступ.

Для получения дополнительных сведений о настройке sudo, ознакомьтесь с нашим .

Tags: ,В операционной системе Linux есть много отличных функций безопасности, но она из самых важных - это система прав доступа к файлам. Linux, как последователь идеологии ядра Linux в отличие от Windows, изначально проектировался как многопользовательская система, поэтому права доступа к файлам в linux продуманы очень хорошо.

И это очень важно, потому что локальный доступ к файлам для всех программ и всех пользователей позволил бы вирусам без проблем уничтожить систему. Но новым пользователям могут показаться очень сложными новые права на файлы в linux, которые очень сильно отличаются от того, что мы привыкли видеть в Windows. В этой статье мы попытаемся разобраться в том как работают права файлов в linux, а также как их изменять и устанавливать.

Изначально каждый файл имел три параметра доступа. Вот они:

- Чтение - разрешает получать содержимое файла, но на запись нет. Для каталога позволяет получить список файлов и каталогов, расположенных в нем;

- Запись - разрешает записывать новые данные в файл или изменять существующие, а также позволяет создавать и изменять файлы и каталоги;

- Выполнение - вы не можете выполнить программу, если у нее нет флага выполнения. Этот атрибут устанавливается для всех программ и скриптов, именно с помощью него система может понять, что этот файл нужно запускать как программу.

Но все эти права были бы бессмысленными, если бы применялись сразу для всех пользователей. Поэтому каждый файл имеет три категории пользователей, для которых можно устанавливать различные сочетания прав доступа:

- Владелец - набор прав для владельца файла, пользователя, который его создал или сейчас установлен его владельцем. Обычно владелец имеет все права, чтение, запись и выполнение.

- Группа - любая группа пользователей, существующая в системе и привязанная к файлу. Но это может быть только одна группа и обычно это группа владельца, хотя для файла можно назначить и другую группу.

- Остальные - все пользователи, кроме владельца и пользователей, входящих в группу файла.

Именно с помощью этих наборов полномочий устанавливаются права файлов в linux. Каждый пользователь может получить полный доступ только к файлам, владельцем которых он является или к тем, доступ к которым ему разрешен. Только пользователь Root может работать со всеми файлами независимо от их набора их полномочий.

Но со временем такой системы стало не хватать и было добавлено еще несколько флагов, которые позволяют делать файлы не изменяемыми или же выполнять от имени суперпользователя, их мы рассмотрим ниже:

Специальные права доступа к файлам в Linux

Для того, чтобы позволить обычным пользователям выполнять программы от имени суперпользователя без знания его пароля была придумана такая вещь, как SUID и SGID биты. Рассмотрим эти полномочия подробнее.

- SUID - если этот бит установлен, то при выполнении программы, id пользователя, от которого она запущена заменяется на id владельца файла. Фактически, это позволяет обычным пользователям запускать программы от имени суперпользователя;

- SGID - этот флаг работает аналогичным образом, только разница в том, что пользователь считается членом группы, с которой связан файл, а не групп, к которым он действительно принадлежит. Если SGID флаг установлен на каталог, все файлы, созданные в нем, будут связаны с группой каталога, а не пользователя. Такое поведение используется для организации общих папок;

- Sticky-bit - этот бит тоже используется для создания общих папок. Если он установлен, то пользователи могут только создавать, читать и выполнять файлы, но не могут удалять файлы, принадлежащие другим пользователям.

Теперь давайте рассмотрим как посмотреть и изменить права на файлы в linux.

Как посмотреть права доступа к файлам в Linux

Конечно, вы можете посмотреть права доступа к файлам в Linux с помощью файлового менеджера. Все они поддерживают эту функцию, но так вы получите неполную информацию. Для максимально подробной информации обо всех флагах, в том числе специальных, нужно использовать команду ls с параметром -l. Все файлы из каталога будут выведены в виде списка, и там будут показаны все атрибуты и биты.

Чтобы узнать права на файл linux выполните такую команду, в папке где находится этот файл:

За права файлов в linux тут отвечают черточки. Первая это тип файла, который рассмотрен в отдельной статье. Дальше же идут группы прав сначала для владельца, для группы и для всех остальных. Всего девять черточек на права и одна на тип.

Рассмотрим подробнее, что значат условные значения флагов прав:

- --- - нет прав, совсем;

- --x - разрешено только выполнение файла, как программы но не изменение и не чтение;

- -w- - разрешена только запись и изменение файла;

- -wx - разрешено изменение и выполнение, но в случае с каталогом, вы не можете посмотреть его содержимое;

- r-- - права только на чтение;

- r-x - только чтение и выполнение, без права на запись;

- rw- - права на чтение и запись, но без выполнения;

- rwx - все права;

- --s - установлен SUID или SGID бит, первый отображается в поле для владельца, второй для группы;

- --t - установлен sticky-bit, а значит пользователи не могут удалить этот файл.

В нашем примере, файл test1 имеет типичные разрешения для программ, владелец может все, группа только чтение и выполнение, а все остальные - только выполнение. Для test2 дополнительно установлен флаг SUID и SGID. А для папки test3 установлен Sticky-bit. Файл test4 доступный всем. Теперь вы знаете как посмотреть права на файл linux.

Как изменить права файла в Linux

Чтобы изменить права на файл в linux вы можете использовать утилиту chmod. Она позволяет менять все флаги, включая специальные. Рассмотрим ее синтаксис:

$ chmod опции категория действие флаг файл

Опции сейчас нас интересовать не будут, разве что только одна. С помощью опции -R вы можете заставить программу применять изменения ко всем файлам и каталогам рекурсивно.

- u - владелец файла;

- g - группа файла;

- o - другие пользователи.

Действие может быть одно из двух, либо добавить флаг "+", либо убрать флаг - "-". Что касается самих прав доступа, то они аналогичны выводу утилиты ls: r - чтение, w - запись, x - выполнение, s - suid/sgid, в зависимости от категории, для которой вы его устанавливаете, t - устанавливает sticky-bit. Например, всем пользователям полный доступ к файлу test5:

chmod ugo+rwx test5

Или заберем все права у группы и остальных пользователей:

chmod go-rwx test5

Дадим группе право на чтение и выполнение:

chmod g+rx test5

Остальным пользователям только чтение:

Для файла test6 установим SUID:

А для test7 - SGID:

Посмотрим что получилось:

Как видите, изменить права на файл в linux очень просто. К тому же вы можете изменить основные права с помощью файлового менеджера.

Выводы

Вот и все, теперь вы знаете не только что такое права доступа к файлам в linux, но и как их посмотреть, и даже как их изменить. Это очень важная тема, в которой действительно стоит разобраться новичкам, чтобы использовать свою систему более полноценно. Если у вас остались вопросы, спрашивайте в комментариях!

На завершение хочу предложить неплохое видео про права доступа в linux:

Приветствую Всех!

В этой статье я расскажу как добавить нового пользователя, изменить его права или сменить пароль пользователя в Linux Ubuntu. А также как сделать «Учетные записи» при помощи графической утилиты или из командной строки.

Рассмотрим первый способ добавить новую учетную запись.

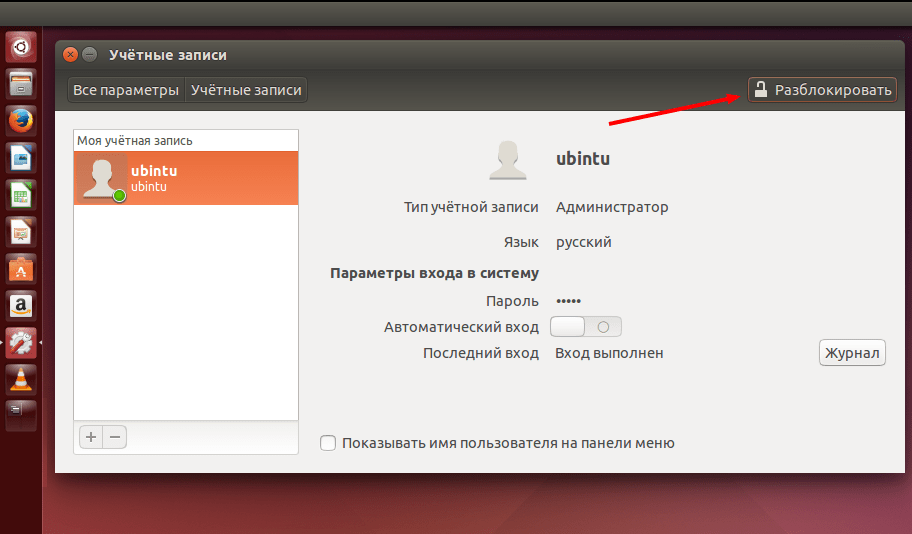

Через панель быстрого запуска открываем «Параметры системы» и выбираем «Учетные записи».

Теперь необходимо получить дополнительные привилегии. Для этого нажимаем кнопку «Разблокировать».

Вводим свой пароль и нажимаем кнопку «Аутентифицировать»

Чтобы добавить нового пользователя нажимаем на знак «+»

В открывшейся форме выбираем тип учетной записи. В этой штатной утилите можно создать пользователей двух типов:

- Обычный

- Администратор

В большинстве случаев достаточно «Обычного» типа учетной записи. Но если в дальнейшем выяснится, что этому пользователю нужны дополнительные привилегии, то достаточно будет вернуться в утилиту «Учетные записи» и сменить тип учетной записи.

Выбираем «Обычный» тип учетной записи, добавляем имя пользователя и нажимаем кнопку «Добавить».

У нас появилась наша новая учетная запись, но она не активирована пока не будет задан пароль.

Включаем новую учетную запись, нажав в пункте «Пароль»:

Пользуясь подсказкой придумываем «Стойкий» пароль, после чего повторно вводим его в поле «Подтвердить пароль». Активируем новую учетную запись нажав кнопку «Изменить».

Чтобы удалить ненужную учетную запись, ее необходимо выделить и нажать знак «-»

Откроется окно выбора способа удаления.

Есть два варианта:

- c удалением домашнего каталога

- либо с его сохранением.

Если файлы этого пользователя больше не нужны, то нажимаем «Удалить файлы»./p>

Учетная запись и все файлы домашнего каталога удалены.

А теперь рассмотрим второй способ добавить нового пользователя.

Откроем терминал и запустим следующую команду.

sudo adduser newusers

Для получения дополнительных привилегий необходимо ввести пароль пользователя и нажать на клавиатуре клавишу «Enter».

Повторно вводим пароль и нажимаем на клавиатуре клавишу «Enter».

Добавляем необходимую информацию и если все указали правильно, то подтверждаем это набрав «Y» и нажимаем на клавиатуре клавишу «Enter».

Но если нам нужен пользователь с правами «Администратора», то необходимо выполнить еще одну команду и добавить пользователя в необходимые группы (adm,cdrom,sudo,dip,plugdev,lpadmin,sambashare).

sudo usermod -a -G adm,cdrom,sudo,dip,plugdev,lpadmin,sambashare newusers

Чтобы посмотреть в какие группы входит пользователь выполним следующую команду.

sudo id newusers

Также очень просто сменить пароль любого пользователя. Набираем команду passwd и логин пользователя.

sudo passwd newusers

Вводим пароль нового пользователя и нажимаем на клавиатуре клавишу «Enter».

Далее повторно вводим пароль и нажимаем на клавиатуре клавишу «Enter». Если все сделали правильно, то должны увидеть запись «пароль успешно обновлен». И теперь для входа в эту учетную запись необходимо вводить новый пароль.

Удалить ненужного пользователя и его домашнюю папку тоже очень просто. Для этого набираем

sudo userdel -r newusers

К сожалению, вышеуказанная команда не отображает результатов своей работы. Но для того чтобы проверить остался ли у нас в системе пользователь newusers, мы можем воспользоваться другой командой.

sudo id newusers

По результатам ее выполнения, мы видим, что такого пользователя нет в системе.

Мы рассмотрели как можно добавить нового пользователя, сменить пароль, изменить его права, добавив в группы, а также как удалить пользователя. И если остались непонятные вопросы по данной теме и есть предложения, то прошу их писать в комментариях. Всем пока!

Опция -c - добавить комментарий к пользователю

Опция -g sudo - доабавить пользователя в группу sudo.

Опция -s установит пользователю в качестве shell"а /bin/bash

Опция

-d

используется для указания домашней папки пользователя

Опция

-m

укажет на то что папку нужно создать немедленно:

Sudo useradd -c "Comment for user" -g sudo -d /home/NameUser -m -s /bin/bash NameUser

Установим пароль для пользователя NameUser:

Sudo passwd NameUser

Добавляем пользоваетля командой adduser

sudo useradd -c "Comment for user" -g sudo -d /home/NameUser -m -s /bin/bash NameUserВводим пароль, отвечаем на все поставленные вопросы, получаем пользователя с паролем и домашней директорией

Меняем пароль пользователя

sudo passwd NameUserДобавляем пользователя в группу sudo

usermod -a -G sudo NameUserДобавляем пользователя/группу пользователей в Sudores напрямую:

Отредактируем файл /etc/sudores.tmp редактором visudo

Sudo visudo

Дадим root-права пользователю с именем user_name

User_name ALL=(ALL:ALL) ALL

Дадим root-права группе пользователей group_name , добавив линию в файл sudoers -

Group_name ALL=(ALL:ALL) ALL

Пользователь и его группы

Смотрим доступные группы на хосте

Cat /etc/group

Проверяем существование группы examplegroup на хосте, где examplegroup интересующая вас группа

Grep examplegroup /etc/group

Проверяем/Узнаем в каких группах состоит пользователь (а так же его uid, gid)

Id NameUser

Добавляем существующего пользователя NameUser в существующую группу examplegroup

Usermod -g examplegroup NameUser

Удаление пользователя Ubuntu

Используем команду, папка пользователя не будет удалена

Sudo userdel NameUser

Удаляем папку если это необходимо

Sudo rm -r /home/NameUser/

Проверяем удалился ли пользователь, если вывода не последует значит пользователь удален

Sudo grep -R NameUser /etc/passwd --color

Вывксти список всех локальных пользоваетелей

sudo cat /etc/passwd sudo cat /etc/shadowДля более подробного вывода информации о пользователе установим пакет finger

Sudo apt-get install finger

Для просмотра информации о пользоваетеле NameUser выполним команду

Finger NameUser

Для вывода информации о всех пользователях в файл infoaboutalluser.txt создадим скрипт finger.sh

#!/bin/bash n=`cat /etc/passwd | cut -d: -f1` for i in $n; do echo "===============================================================" finger $i done

Выполним скрипт finger.sh и сохраним его содержимое в файл infoaboutalluser.txt

./finger.sh infoaboutalluser.txt

Вывести всех привелигированных пользователей:

egrep ":0:0:" /etc/passwdили не привелигированных

Egrep -v ":0:0:" /etc/passwd

Вывести всех пользователей, имена которых начинаются с букв abcd:

Cat /etc/passwd | grep "^.*"

Как показывает читательский отклик, вопрос разделения административных прав в Ubuntu до сих пор остается малопонятным для большинства начинающих администраторов, поэтому мы решили данным материалом внести некоторую ясность в данный вопрос. Поэтому если вы не знаете чем su отличается от sudo, куда спрятали root"а и т.д. и т.п. - самое время приступить к изучению нашей статьи.

Начнем с небольшого отступления. Система административных прав Linux восходит корнями к ОС Unix и поэтому имеет много общего с другими Unix-like системами: BSD, Solaris, MacOS. В тоже время различные дистрибутивы имеют свои особенности реализации отдельных моментов, поэтому конкретные примеры мы будем приводить относительно семейства Ubuntu, однако знание общих правил позволит вам без труда разобраться в среде любой другой Unix-like ОС.

Всей полнотой административных прав в Linux обладает пользователь root , ограничить которого в правах невозможно, поэтому повседневная работа от лица данного пользователя крайне нежелательна: неосторожные действия пользователя могут привести к повреждению системы, а компрометация данной учетной записи даст злоумышленнику неограниченный доступ к системе.

Поэтому в Linux принята иная схема, все пользователи, включая администраторов, работают под ограниченной учетной записью, а для выполнения административных действий используют один из механизмов повышения прав. Для этого можно повысить права с помощью утилиты sudo или войти под именем суперпользователя (root"а) не завершая текущий сеанс с помощью команды su . Многие ошибочно путают эти два механизма, поэтому разберем их подробнее.

Команда su позволяет войти в систему под именем другого пользователя (не обязательно root) не завершая текущий сеанс. Так команда:

Su petrov

позволит войти в систему от имени пользователя petrov, пользовательское окружение (домашняя папка) также будут изменены на принадлежащие этому пользователю.

Команда su без указания имени пользователя позволяет войти под учетной записью root "а. Однако данный способ имеет один существенный недостаток - для входа от имени другого пользователя нужно знать его пароль. Если у вас несколько администраторов, то каждый из них будет знать пароль суперпользователя и ограничить в правах вы их не сможете.

К тому же это небезопасно, знание пароля суперпользователя и возможность входа под его именем в случае компрометации может привести к полной потере контроля над системой.

Что будет если мы попробуем таким образом повысить права в Ubuntu? У нас ничего не получится, так как мы не знаем пароля пользователя root , в тоже время никто не мешает нам войти под иным пользователем.

"Подождите!" - скажет иной пользователь, - "а разве права root"а не получает первый созданный пользователь, которого мы указываем при установке?" Действительно, административные задачи можно выполнить только от имени созданного при установке пользователя, при попытке сделать это от имени другого пользователя нас постигнет неудача.

Здесь мы вплотную подходим к второму механизму повышения прав - утилите sudo . Однако прежде чем переходить к ее изучению стоит внести ясность: права суперпользователя (root) в Ubuntu принадлежат учетной записи root, которая по умолчанию отключена. Поэтому повысить права с помощью команды su не представляется возможным.

Основным механизмом повышения прав в Ubuntu является утилита sudo . Эта утилита позволяет повысить права до уровня суперпользователя для выполняемой команды, при этом знать пароль суперпользователя не нужно, пользователь должен ввести собственный пароль. После чего утилита проверит, имеет ли данный пользователь право выполнять данную команду на данном хосте с правами суперпользователя и, в случае успешного прохождения проверок, выполнит ее.

Это важно! Основным отличием su от sudo служит то, что su позволяет сменить текущего пользователя на root, что требует активной записи суперпользователя в системе и знания пароля к ней, sudo позволяет повысить права для выполняемой команды без указания пароля суперпользователя, пользователь должен ввести свой собственный пароль, войти под root с этим учетными данными не получится.

Еще одно важное обстоятельство, при использовании конвейера или перенаправления с правами суперпользователя будет выполнена только первая часть команды, так например в конструкции:

Sudo команда1 | команда2

с правами root будет выполнена только команда1 . А команда

Sudo cat sources.list > /etc/apt/sources.list

выдаст ошибку прав доступа так как запись в /etc/apt/sources.list будет происходить с правами обычного пользователя.

Чтобы выполнять сложные комбинации команд вы можете перейти в режим суперпользователя командой

что аналогично повышению прав командой su , однако пользовательское окружение от этого не изменится и в качестве домашнего будет использоваться каталог текущего пользователя, что удобно и безопасно. Каждый из администраторов будет иметь доступ только к своему домашнему каталогу.

Теперь самое время разобраться, кто имеет право использовать возможности sudo и в каком объеме. За настройки данной утилиты отвечает файл /etc/sudoers , несмотря на то, что это обычный конфигурационный файл для его редактирования настоятельно рекомендуется использовать команду:

Sudo visudo

Данная команда блокирует файл и осуществляет проверку синтаксиса, в противном случае вы рискуете из-за опечатки потерять административный доступ к ПК.

Синтаксис данного файла весьма прост. Например в самом конце файла содержится запись:

%admin ALL=(ALL) ALL

Это означает, что пользователи группы admin могут выполнять на любом хосте, от имени любого пользователя любую команду. Как мы можем легко убедиться с помощью команды groups в нашем случае пользователь andrey входит в группу admin , а пользователь petrov нет.

Но все достоинства данной утилиты заключаются в возможности гибко настроить параметры получения прав в каждом конкретном случае. Например:

Petrov ubuntu-lts=(andrey) ALL

Данная строка позволяет пользователю petrov выполнить любую команду на хосте ubuntu-lts от имени пользователя andrey . При указании команд следует указывать полный путь к ним, узнать его можно при помощи команды which

Например мы хотим разрешить пользователям petrov и sidorov выполнять выключение и перезагрузку компьютера, а также снимать задачи. При этом данные команды не должны требовать ввода пароля.

Еще одной приятной возможностью утилиты sudo является создание алиасов, так в нашем случае добавим в /etc/sudoers следующие строки:

User_Alias USERGROUP1 = petrov, sidorov

Cmnd_Alias CMDGROUP1 = /bin/kill, /sbin/reboot, /sbin/shutdown

Этим мы создали два алиаса USERGROUP1 , куда включили необходимых нам пользователей и CMDGROUP1 с набором нужных команд, в последствии мы можем править только алиасы, не затрагивая все правила, где они могут использоваться. Затем добавим правило:

USERGROUP1 ALL = (ALL) NOPASSWD:СMDGROUP1

которое позволит пользователям перечисленным в указанном алиасе выполнять на любом хосте от имени любого пользователя команды из приведенного алиаса без ввода пароля.

Кроме указанных двух, доступны алиасы и для имени хоста и пользователей от имени которых разрешено выполнять команды, например:

Host_Alias WWW = webserver1, webserver2

Runas_Alias WWW = www-data, www-developer

USERGROUP1 WWW = (WWW) ALL

Приведенный набор записей позволит пользователям входящим в USERGROUP1 выполнять любые команды от имени пользователей www-data и www-developer на веб-серверах компании.

Напоследок рассмотрим, как же быть, если учетная запись root все таки нужна. Все просто, чтобы включить ее достаточно задать пароль:

Sudo passwd root

Снова заблокировать учетную запись суперпользователя можно командой:

Sudo passwd -l root

Помните, что все административные задачи в Ubuntu можно решать с использованием утилиты sudo, поэтому не включайте учетную запись root без реальной необходимости!

Как видим, Ubuntu имеет богатые возможности управления административными правами, что позволяет гибко распределять права между несколькими администраторами, а также давать возможность повышения прав некоторым пользователям, причем делать это эффективно и безопасно.

Селфи палки — что это и какие они бывают Лучшие приложения для селфи

Получение Root LG L70 (D325)

Как найти ролик на ютубе, если не знаешь названия

Почему упал ФПС в World of Tanks

Читы на слитки в скайриме - как получить слитки в игре